Firewall (Equipos Windows)

Advanced EPDR supervisa las comunicaciones que recibe o envía cada equipo de la red, bloqueando aquellas que cumplan con las reglas definidas por el administrador. Este módulo es compatible tanto con IPv4 como con IPv6, e incluye varias herramientas para filtrar el tráfico de red:

-

Protección mediante reglas de sistema: describen características de las comunicaciones establecidas por el equipo (puertos, IPs, protocolos etc.), con el objetivo de permitir o denegar los flujos de datos que coincidan con las reglas configuradas.

-

Protección de programas: permite o deniega la comunicación a determinados programas instalados en el equipo de usuario.

-

Sistema de detección de intrusos: detecta y rechaza patrones de tráfico mal formado que afectan a la seguridad o al rendimiento del equipo protegido.

Modo de funcionamiento

Se accede mediante el control La configuración firewall la establece el usuario de cada equipo:

-

Activado (firewall en modo usuario o auto administrado): el propio usuario podrá configurar desde la consola local el firewall de su equipo.

-

Desactivado (firewall en modo administrador): el administrador configura el cortafuegos de los equipos a través de perfiles de configuración.

Tipo de red

Los equipos de usuario portátiles pueden conectarse a redes con un grado de seguridad muy diverso según se trate de accesos públicos, como la red wifi de un cibercafé, o de redes gestionadas o de acceso limitado, como la red de una empresa. Para ajustar el comportamiento por defecto del cortafuegos, el administrador de la red puede seleccionar de forma manual el tipo de red al que se conectan usualmente los equipos del perfil configurado, o puede dejar a Advanced EPDR. la elección de la red mas apropiada.

| Tipo de red | Descripción |

|---|---|

|

Red pública |

Redes que se encuentran en cibercafés, aeropuertos, etc. Implica establecer limitaciones en el nivel de visibilidad de los equipos protegidos y en su utilización, sobre todo a la hora de compartir archivos, recursos y directorios. Las reglas de Cytomic pueden activarse o no al criterio del administrador. |

|

Red de confianza |

Redes que se encuentran en oficinas y domicilios. El equipo es perfectamente visible para el resto de usuarios de la red, y viceversa. Las reglas de Cytomic no se aplican, de forma que no hay limitaciones para compartir archivos, recursos y directorios. |

|

Detectar automáticamente |

El tipo de red (red pública o red de confianza) se selecciona de forma automática en función de una serie de criterios que el equipo del usuario debe de cumplir. Haz clic en el enlace Configurar reglas para determinar cuándo un equipo está conectado a una red de confianza. |

El comportamiento de Advanced EPDR según la red seleccionada se traduce en un mayor o menor número de reglas añadidas de forma automática. Estas reglas se pueden ver en Reglas de programa y Reglas de conexión como “reglas de Cytomic”.

El tipo de red es un concepto aplicable a cada interface de red del equipo de forma independiente. Es posible que equipos con varias interfaces de red tengan distintos tipos de red asignados y por lo tanto las reglas del cortafuegos serán diferentes para cada interface de red.

Configurar criterios para determinar el tipo de red

Advanced EPDR permite añadir uno o más criterios que el equipo protegido por el cortafuegos deberá de cumplir para seleccionar de forma automática la configuración Red de confianza. Si ninguna de estas condiciones se cumplen el tipo de red establecido en el interface de red será Red pública.

Un criterio es una regla que determina si una interface de red del equipo se considera que está conectado a una red de confianza. Esta asociación se realiza mediante la resolución de un dominio definido previamente en un servidor DNS interno de la empresa: si el equipo es capaz de conectar con el servidor DNS de la empresa y resolver el dominio configurado querrá decir que está conectado a la red de la empresa, y por lo tanto el cortafuegos puede asumir que el equipo se encuentra en una red de confianza.

A continuación se muestra un ejemplo de configuración completo:

-

En este ejemplo se utilizará “miempresa.com” como la zona principal del cliente que quiere que sus equipos detecten de forma automática si están conectados a la red corporativa.

-

Añade el registro de tipo A “criteriocortafuegos” en la zona “miempresa.com” del servidor DNS interno de la red, sin especificar dirección IP ya que no tendrá ninguna utilidad.

-

Según esta configuración, “criteriocortafuegos.miempresa.com” será el dominio que Advanced EPDR intentará resolver para comprobar que se encuentra dentro de la red corporativa.

-

Reinicia el servidor DNS para cargar la nueva configuración si fuera necesario, y comprueba que “criteriocortafuegos.miempresa.com” se resuelve correctamente desde todos los segmentos de la red interna con las herramientas nslookup, dig o host.

-

En la consola de Advanced EPDR haz clic en el enlace Configurar reglas para determinar cuándo un equipo está conectado a una red de confianza. Se mostrará una ventana con los siguientes campos a completar:

-

Nombre del criterio: indica un nombre descriptivo de la regla a configurar. Por ejemplo “micriterioDNS”.

-

Servidor DNS: indica la dirección IP del servidor DNS de la red interna de la empresa que recibirá la petición de resolución.

-

Dominio: indica la petición que el equipo enviará al servidor DNS para su resolución. Introduce “criteriocortafuegos.miempresa.com”.

-

-

Haz clic en el botón Aceptar, en el botón Guardar y nuevamente en el botón Guardar.

-

Una vez configurado y aplicado el criterio el equipo intentará resolver el dominio “criteriocortafuegos.miempresa.com” en el servidor DNS especificado cada vez que se produzca un evento en la interface de red (conexión desconexión, cambio de IP etc.). Si la resolución DNS es correcta se asignará a la interface de red que se utilizó la configuración asignada a la red de confianza.

Reglas de programa

En esta sección se configuran los programas del usuario que comunican con la red y los que tienen bloqueado el envío y recepción de datos.

Para desarrollar una correcta estrategia de protección sigue los pasos mostrados a continuación, en el orden indicado:

-

Establecer la acción por defecto.

| Acción | Descripción |

|---|---|

|

Permitir |

Estrategia permisiva basada en aceptar por defecto las conexiones de todos los programas cuyo comportamiento no ha sido definido explícitamente mediante una regla en el paso 3. Este es el modo configurado por defecto y considerado el más básico. |

|

Denegar |

Estrategia restrictiva basada en denegar por defecto las conexiones de los programas cuyo comportamiento no ha sido definido explícitamente mediante una regla en el paso 3. Este es el modo avanzado de funcionamiento ya que requiere añadir reglas para todos los programas que los usuarios utilizan de forma habitual; de otro modo las comunicaciones de esos programas son denegadas, afectando probablemente a su buen funcionamiento. |

-

Activar o desactivar las reglas de Cytomic.

Solo se aplican en caso de que el equipo esté conectado a una red pública.

-

Añadir reglas para definir el comportamiento específico de una aplicación.

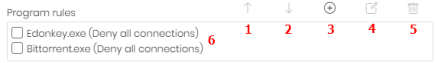

Los controles situados a la derecha permiten subir (1), bajar (2), añadir (3), editar (4) y borrar (5) reglas de programas. Las casillas de selección (6) determinan sobre qué reglas se realizarán las acciones.

Al crear una regla es necesario indicar los siguientes campos:

-

Descripción: descripción de la regla.

-

Programa: selecciona el programa cuyo comportamiento en red se va a controlar.

-

Conexiones permitidas para este programa: define las características del tráfico que se controlará:

| Campo | Descripción |

|---|---|

|

Permitir conexiones entrantes y salientes |

El programa se podrá conectar a la red (Internet y redes locales) y también se permitirá que otros se conecten a él. Existen ciertos tipos de programas que requieren este tipo de permisos para funcionar correctamente: programas de intercambio de archivos, aplicaciones de chat, navegadores de Internet, etc. |

|

Permitir conexiones salientes |

El programa se podrá conectar a la red, pero no aceptará conexiones externas por parte de otros usuarios o aplicaciones. |

|

Permitir conexiones entrantes |

El programa aceptará conexiones externas de programas o usuarios procedentes de Internet, pero no tendrá permisos para establecer nuevas conexiones. |

|

Denegar todas las conexiones |

El programa no podrá acceder a la red. |

-

Permisos avanzados: define las características exactas del tráfico que es aceptado o denegado.

| Campo | Descripción |

|---|---|

|

Acción |

Establece la acción que ejecutará Advanced EPDR si la regla coincide con el tráfico examinado.

|

|

Sentido |

Establece la dirección del tráfico para protocolos orientados a conexión, como TCP.

|

|

Zona |

La regla solo se aplica si la zona indicada coincide con la zona configurada en Tipo de red. Las reglas que tengan en campo Zona a Todos se aplican siempre sin tener en cuenta la zona configurada en el perfil de protección. |

|

Protocolo |

Especifica el protocolo de nivel 3 del tráfico generado:

|

|

IP |

|

Reglas de conexión

Son reglas tradicionales de filtrado de tráfico TCP/IP. Advanced EPDR extrae el valor de ciertos campos de las cabeceras de cada paquete que reciben o envían los equipos protegidos, y explora el listado de reglas introducido por el administrador. Si alguna regla coincide con el tráfico examinado se ejecuta la acción asociada.

Las reglas de conexiones afectan a todo el sistema, independientemente del proceso que las gestione, y son prioritarias con respecto a las reglas por programa, configuradas anteriormente.

Para desarrollar una correcta estrategia de protección frente a tráfico no deseado o peligroso sigue los pasos mostrados a continuación, en el orden que se indica:

-

Establecer la acción por defecto del cortafuegos, situada en Reglas para programas.

| Acción | Descripción |

|---|---|

|

Permitir |

Estrategia permisiva basada en aceptar por defecto las conexiones cuyo comportamiento no ha sido definido mediante reglas en el paso 3. Este es el modo básico de configuración: todas las conexiones no descritas mediante reglas son automáticamente aceptadas. |

|

Denegar |

Estrategia restrictiva basada en denegar por defecto las conexiones cuyo comportamiento no ha sido definido mediante reglas en el paso 3. Este es el modo avanzado de funcionamiento: todas las conexiones no descritas mediante reglas son automáticamente denegadas. |

-

Activar o desactivar las reglas de Cytomic.

Solo se aplican en caso de que el equipo esté conectado a una red pública.

-

Añadir reglas que describan conexiones de forma específica junto a una acción asociada.

Los controles situados a la derecha permiten subir (1), bajar (2), añadir (3), editar (4) y borrar (5) reglas de conexión. Las casillas de selección (6) determinan sobre qué reglas se aplican las acciones.

El orden de las reglas en la lista es importante: su aplicación se evalúa en orden descendente y, por lo tanto, al desplazar una regla hacia arriba o abajo en la lista, se modificará su prioridad.

A continuación, se describen los campos que forman una regla de sistema:

| Campo | Descripción |

|---|---|

|

Nombre de regla |

Asigna un nombre único a la regla. |

|

Descripción |

Descripción del tipo de tráfico filtrado por la regla. |

|

Sentido |

Establece la dirección del tráfico para protocolos orientados a conexión, como TCP.

|

|

Zona |

La regla solo se aplica si la zona indicada coincide con la zona configurada en Tipo de red. Las reglas que tengan en campo Zona a Todos se aplican siempre sin tener en cuenta la zona configurada en el perfil de protección. |

|

Protocolo |

Especifica el protocolo del tráfico. Según la elección se mostrarán unos controles u otros para identificarlo de forma precisa:

|

|

Direcciones IP |

Direcciones IP de origen o destino del tráfico. Especifica varias direcciones IP separadas por coma o mediante rangos con guión. Selecciona en el desplegable si las direcciones IP son IPv4 o IPv6. No es posible mezclar tipos de direcciones IP en una misma regla. |

|

Direcciones MAC |

Direcciones MAC de origen o destino del tráfico. |

Las direcciones MAC de origen y destino se reescriben en las cabeceras del paquete de datos cada vez que el tráfico atraviesa un proxy, enrutador etc. Los paquetes llegarán al destino con la MAC del último dispositivo que manipuló el tráfico.

Bloquear intrusiones

El módulo IDS permite detectar y rechazar tráfico mal formado y especialmente preparado para impactar en el rendimiento o la seguridad del equipo a proteger. Este tipo de tráfico puede provocar un mal funcionamiento de los programas del usuario que lo reciben, resultando en problemas de seguridad y permitiendo la ejecución de aplicaciones de forma remota por parte del hacker, extracción y robo de información etc.

A continuación, se detallan los tipos de tráfico mal formado soportados y una explicación de cada uno de ellos:

| Campo | Descripción |

|---|---|

|

IP explicit path |

Rechaza los paquetes IP que tengan la opción de “explicit route”. Son paquetes IP que no se encaminan en función de su dirección IP de destino, en su lugar la información de encaminamiento es fijada de ante mano. |

|

Land Attack |

Comprueba intentos de denegación de servicios mediante bucles infinitos de pila TCP/IP al detectar paquetes con direcciones origen y destino iguales. |

|

SYN flood |

Controla los el numero de inicios de conexiones TCP por segundo para no comprometer los recursos del equipo atacado. Pasado cierto limite las conexiones se rechazan. |

|

TCP Port Scan |

Detecta conexiones simultáneas a varios puertos del equipo protegido en un tiempo determinado y filtra tanto la petición de apertura como la respuesta al equipo sospechoso, para que el origen del tráfico de escaneo no obtenga información del estado de los puertos. |

|

TCP Flags Check |

Detecta paquetes TCP con combinaciones de flags inválidas. Actúa como complemento a las defensas de “Port Scanning” al detener ataques de este tipo, tales como “SYN & FIN” y “NULL FLAGS” y los de “OS identification” ya que muchas de estas pruebas se basan en respuesta a paquetes TCP inválidos. |

|

Header lengths |

|

|

UDP Flood |

Rechaza los paquetes UDP que llegan a un determinado puerto si superan un limite en un periodo establecido. |

|

UDP Port Scan |

Protección contra escaneo de puertos UDP. |

|

Smart WINS |

Rechaza las respuestas WINS que no se corresponden con peticiones que el equipo ha solicitado. |

|

Smart DNS |

Rechaza las respuestas DNS que no se corresponden con peticiones que el equipo ha solicitado. |

|

Smart DHCP |

Rechaza las respuestas DHCP que no se corresponden con peticiones que el equipo ha solicitado. |

|

ICMP Attack |

|

|

ICMP Filter echo request |

Rechaza las peticiones de Echo request. |

|

Smart ARP |

Rechaza las respuestas ARP que no se corresponden con peticiones que el equipo protegido ha solicitado para evitar escenarios de tipo ARP caché poison. |

|

OS Detection |

Falsea datos para engañar a los detectores de sistemas operativos y así evitar posteriores ataques dirigidos a aprovechar las vulnerabilidades asociadas al sistema operativo detectado. Esta defensa se complementa con la de “TCP Flags Check”. |

No bloquear intrusiones desde las siguientes IPs:

Permite excluir determinadas direcciones IP y/o rangos de IPs de las detecciones realizadas por el firewall.