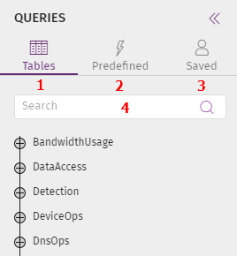

Panel lateral Consultas (1)

Permite acceder a las consultas previamente almacenadas por el analista o diseñadas por Cytomic. Contiene los siguientes elementos:

-

Tablas (1): contiene el modelo de datos utilizado por Cytomic Orion para organizar la información recogida en la monitorización de procesos.

-

Predefinidas (2): son las sentencias SQL diseñadas por el analista que ha guardado por utilizarlas de forma recurrente.

-

Guardadas (3): librería de sentencias SQL organizadas en árbol y diseñadas por Cytomic.

-

Buscar (4): caja de texto para localizar las consultas de forma rápida.

Tablas (1)

Para obtener el significado de los campos incluidos en el modelo de datos consulta el capítulo Formato de los eventos utilizados en Cytomic Orion

Muestras las tablas y los campos disponibles para que el analista construya sus propias consultas. Para acelerar el desarrollo haz clic en un campo y éste se copiará automáticamente en el panel Consulta avanzada SQL, en la posición marcada por el cursor.

En la pestaña Tablas se incluye toda la información recogida de los equipos del parque del cliente, organizada en 14 tablas que representan distintas técnicas y acciones ejecutadas frecuentemente por los procesos que forman parte de un ataque informático:

| Tabla | Descripción |

|---|---|

|

BandwidthUsage |

Contiene un registro con el volumen de información manejada en cada operación de transferencia de datos ejecutada por el proceso. |

|

DataAccess |

Contiene un registro por cada operación ejecutada por el proceso y que se corresponda a un acceso a ficheros de datos alojados en dispositivos internos de almacenamiento masivo. |

|

Detection |

Contiene un registro por cada detección realizada por las protecciones activadas del software de seguridad Cytomic EDR instalado en el equipo. |

|

DeviceOps |

Contiene un registro por cada acceso a un dispositivo externo ejecutado por el proceso. |

|

DnsOps |

Contiene un registro por cada acceso al servidor de nombres DNS ejecutado por el proceso. |

|

Download |

Contiene un registro por cada descarga de datos ejecutada por el proceso. |

|

Evidences |

Contiene un registro por cada indicio detectado sin agrupar. |

|

Indicators |

Contiene el registro de indicios agrupados. Para conocer cómo Cytomic Orion agrupa los indicios, consulta Agrupación de indicios. La tabla Indicators coincide con el listado de indicios mostrado en la consola de Cytomic Orion. Consulta Listado de indicios. |

|

LoginOutOps |

Contiene un registro por cada operación de inicio o cierre de sesión efectuado por el usuario. |

|

NetworkOps |

Contiene un registro por cada operación de red ejecutada por el proceso. |

|

ProcessOps |

Contiene eventos de procesos que realizan operaciones con el disco duro del equipo. |

|

RegistryOps |

Contiene una entrada por cada acceso al registro de Windows realizado por el proceso. |

|

RemediationOps |

Contiene los eventos de detección, bloqueo y desinfección de la solución de seguridad instalada en el equipo del usuario o servidor. |

|

ScriptOps |

Contiene un registro por cada operación ejecutada por un proceso de tipo script. |

|

SystemOps |

Contiene un registro por cada operación ejecutada por el motor WMI del sistema operativo Windows. |

|

UserNotification |

Contiene un registro por cada notificación que se le presenta al usuario junto a su respuesta si la hubiera. |

A continuación se indican los campos incluidos en cada tabla.

| Tabla | Campos |

|---|---|

|

BandwidthUsage |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, MUID, ClientId, EventType, ParentPid, ParentMd5, ParentDrive, ParentPath, ParentFilename, BytesSent, BytesReceived, LoggedUser, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

DataAccess |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentPid, ParentMd5, ParentDrive, ParentPath, ParentFilename, ParentAttributes, ChildPath, ChildFilename, ChildAttributes, LoggedUser, Config, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

Detection |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentMd5, WinningTech, DetectionId, Date, InsertionDateTime. |

|

DeviceOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, NotificationType, DeviceType, UniqueId, IsDenied, IdName, ClassName, FriendlyName, Description, Manufacturer, PhoneDescription, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

DnsOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentCount, ParentPid, ParentMd5, ParentDrive, ParentPath, ParentFilename, FailedQueries, QueriedDomainCount, DomainList, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

Download |

DateTime LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentMd5, ParentDrive, ParentPath, ParentFilename, ParentPid, ChildMd5, ChildDrive, ChildPath, ChildFilename, ChildUrl, LoggedUser, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

Evidences |

EvidenceDateTime, TimeStamp, Muid, ClientId, HuntingRuleName, HuntingRuleId, HuntingRuleMode, HuntingRuleSeverity, HuntingRuleMitre, Details, InsertionDateTime. |

|

Indicators |

AlertDateTime, TimeStamp, Muid, ClientId, HuntingRuleName, HuntingRuleId, HuntingRuleType, HuntingRuleMode, HuntingRuleSeverity, HuntingRuleMitre, Details, Occurrences, PandaAlertId, InsertionDateTime. |

|

LoginOutOps |

DateTime LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, Actiontype, SessionType, ErrorCode, Username, Interactive, RemoteMachineName, RemoteIp, RemotePort, Times, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

NetworkOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentPid, ParentMd5, ParentDrive, ParentPath, ParentFilename, Protocol, RemoteIp, RemotePort, LocalIp, LocalPort, Direction, LoggedUser, Ipv4Status, DetectionId, Hostname, Times, SocketOpFlags, ALProtocolExpected, ALProtocolDetected, CipherType, ConnectionState, ProxyConnection, ContentEncoding, TTPs, IOAIds, TelemetryType, Redirection, InitialDomain, Method, HeaderHttp, RuleId, Entropy, Date, InsertionDateTime. |

|

ProcessOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, Operation, ParentStatus, ParentMd5, ParentDrive, ParentPath, ParentFilename, ParentPid, ParentAttributes, ChildStatus, ChildMd5, ChildDrive, ChildPath, ChildFilename, ChildPid, ChildAttributes, ChildClassification, CommandLine, RemediationResult, Action, ServiceLevel, WinningTech, DetectionId, LoggedUser, RemoteIp, RemoteMachineName, RemoteUsername, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime, Key, Value, ValueData. |

|

RegistryOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentPid, ParentMd5, ParentDrive, ParentPath, ParentFilename, RegistryAction, Key, Value, ValueDataLength, ValueData, LoggedUser, Config, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

RemediationOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentMd5, ParentDrive, ParentPath, ParentPid, ParentFilename, ChildMd5, ChildSha256, ChildDrive, ChildPath, ChildFilename, CommandLine, WinningTech, DetectionId, Action, RemediationData, RemediationResult, ServiceLevel, RemoteIp, RemoteMachineName, RemoteUsername, LoggedUser, ExploitOrigin, Url, ChildClassification, NapOriginIp, NapOriginPort, NapDestinationIp, NapDestinationPort, NapDirection, NapOccurrences, NapAttack, AttackerDeviceId, Risk, RuleId, Date, InsertionDateTime. |

|

ScriptOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentMd5, ParentDrive, ParentPath, ParentFilename, ParentPid, ParentAttributes, ChildMd5, ChildDrive, ChildPath, ChildFilename, ChildAttributes, ChildFileSize, ChildClassification, CommandLine, ServiceLevel, LoggedUser, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime. |

|

SystemOps |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, Type, ObjectName, CommandLine, MachineName, Username, IsLocal, ExtendedInfo, ChildMd5, RemoteMachineName, RemoteIp, IsSessionInteractive, Times, TTPs, IOAIds, TelemetryType, Date, InsertionDateTime, ParentPid. |

|

UserNotification |

DateTime, LocalDateTime, PandaTimeStatus, TimeStamp, Muid, ClientId, EventType, ParentMd5, ParentDrive, ParentPath, ParentFilename, ChildMd5, ChildDrive, ChildPath, ChildFilename, ChildClassification, ChildFirstSeen, WinningTech, DetectionId, RemediationResult, BlockReason, ServiceLevel, Date, InsertionDateTime. |

Significado de los campos de tipo fecha

Cytomic Orion soporta varios campos de tipo fecha que ayudan a diferenciar el origen del dato, y a prevenir errores frecuentes que se dan cuando el analista trabaja con eventos:

-

TimeStamp: fecha real UTC en formato epoch (número de segundos transcurridos desde el 1 de enero de 1970) del momento en que se produjo el evento en el equipo del cliente. Es una fecha procedente de un cálculo interno de Cytomic Orion que puede no coincidir con la fecha del equipo donde se registró el evento si este último la tiene mal configurada.

-

DateTime: igual que TimeStamp pero en formato Fecha:Hora.

-

Date: igual que TimeStamp pero en formato Fecha.

-

LocalDateTime: fecha en formato UTC que tenía el equipo en el momento en que se produjo el evento registrado. Esta fecha depende de la configuración del equipo y por lo tanto puede ser errónea.

-

PandaTimeStatus: contenido de los campos DateTime, Date y LocalDateTime:

-

0: fecha real no soportada por ser un evento antiguo.

-

1: fecha real soportada pero obtenida mediante un calculo por no encontrarse disponible el servidor Cytomic.

-

2: fecha real proporcionada por el servidor Cytomic.

-

-

InsertionDateTime: fecha en formato UTC del momento en el que Cytomic registró en sus servidores el evento enviado por el equipo. Esta fecha siempre será algo posterior al resto de fechas ya que los eventos se encolan para ser procesados.

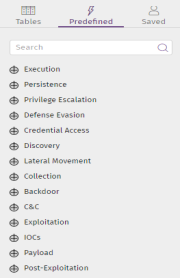

Predefinidas (2)

Muestra la biblioteca de consultas diseñada por Cytomic, ordenada en 14 grupos y subgrupos que representan las técnicas y tácticas descritas por MITRE más frecuentemente vistas en el contexto de un ataque informático o de una infección.

Al hacer doble clic en un grupo se mostrarán los nodos y subnodos y las consultas predefinidas que cuelgan del mismo. Al hacer doble clic en una consulta, ésta se cargará en el panel Consulta avanzada SQL junto a su nombre y su descripción.

Las consultas predefinidas no se pueden modificar pero pueden ser copiadas y modificadas por el analista. Consulta Barra de gestión de consultas (1).

A continuación se muestran los grupos disponibles y una descripción general del tipo de consultas predefinidas que contienen:

| Grupo | Descripción |

|---|---|

|

Execution |

Muestra la ejecución de procesos sospechosos de pertenecer a un ataque por ser utilizados de forma diferente a la habitual: parámetros poco habituales, ejecución de scripts PowerShell, Autoit o WMI, etc. |

|

Persistence |

Muestra la ejecución de acciones por parte de procesos que intentan ganar persistencia en el equipo para sobrevivir a un reinicio del sistema. |

|

Privilege Escalation |

Muestra la ejecución de acciones encaminadas a ganar permisos superiores a los heredados según el contexto de ejecución inicial. |

|

Defense Evasion |

Muestra la ejecución de acciones encaminadas a evitar las defensas configuradas por el administrador de la red, como por ejemplo evitar la configuración del cortafuegos local, forzar la detención del proceso de antivirus instalado, evitar la infección de otros tipos de malware vía protocolo SMB, etc. |

|

Credential Access |

Muestra el acceso no autorizado a la SAM del equipo para obtener las credenciales de usuario. |

|

Discovery |

Muestra las acciones ejecutadas para obtener información del entorno de ejecución del malware mediante programas tales como |

|

Lateral Movement |

Muestra las acciones encaminadas a propagar el malware a otros equipos dentro de la red para recoger información y ganar una posición de ventaja que maximice las probabilidades de éxito del hacker. |

|

Backdoor |

Muestra los intentos de instalación de una puerta trasera para acceder al equipo de forma remota. |

|

Exploitation |

Muestra los intentos de explotación de procesos vulnerables. |

|

IOCs |

Muestra los procesos que ejecutan IOCs (indicadores de compromiso) conocidos. |

|

Payload |

Detecta la ejecución de programas de minado de Bitcoins. |

|

Post-Exploitation |

Muestra los procesos que ejecutan acciones que se suceden comúnmente después de haber explotado un proceso vulnerable (creación de usuarios, parada de servicios, etc). |

|

PUPS |

Muestra las acciones típicas de procesos clasificados como PUP (programas no deseados) generalmente relativas a la instalación de barras de navegación y recursos similares para mostrar publicidad en el equipo del cliente. |

Guardadas (3)

Contiene todas las consultas que el analista ha diseñado y guardado a lo largo del tiempo. Estas consultas son visibles por las cuentas de usuario creadas en cada MSSP / MDR o SOC de forma individual, y por lo tanto no son compartidas entre distintos MSSPs / MDRs.

Las consultas almacenadas se agrupan en función del tipo y subtipo elegido en su creación, formando un árbol que el analista puede navegar de forma sencilla para localizar la consulta que necesite ejecutar.