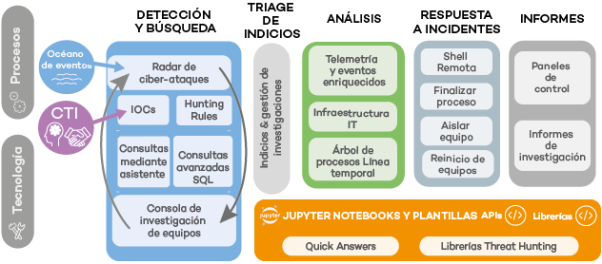

Arquitectura de Cytomic Orion

Cytomic Orion es un servicio de threat hunting avanzado que se integra con las distintas herramientas utilizadas en los SOCs de la empresas para ejecutar las tareas de su competencia:

-

Triaje / filtrado de indicios.

-

Procesos de investigación.

-

Establecimiento de las directrices de contención y respuesta.

-

Reporte de la actividad maliciosa detectada y las acciones emprendidas para mitigar sus efectos.

Para ello Cytomic Orion analiza toda la información recogida por Cytomic EDR: la monitorización de las acciones y eventos producidos por los procesos ejecutados en los equipos de usuario y servidores se envía a la nube y se enriquece con información de contexto y de seguridad para generar la telemetría. Esta telemetría es interpretada por Cytomic Orion para generar indicios que los técnicos del SOC investigarán en busca de actividades maliciosas.

A continuación se muestra el esquema general de los distintos módulos de Cytomic Orion y los actores y fuentes de datos que interactúan con el entorno, así como se introducen los conceptos más frecuentemente utilizados en esta Guía de uso.

La arquitectura de Cytomic Orion se divide en tres grandes grupos:

-

Actores del SOC / MSSP / MDR.

-

Procesos y tecnologías de la plataforma.

-

Inteligencia, integración y fuentes de datos externas

Actores del SOC / MSSP / MDR

En los SOCs de tamaño mediano y grande se produce una especialización del personal técnico que lo integra, distribuido en un número variable de capas según sea su tamaño y grado de desarrollo:

-

Nivel 1 (Tier 1): formado por los analistas que ejecutan el triaje de indicios. Examinan y catalogan las hipótesis producidas por Cytomic Orion y crean investigaciones que agrupan indicios similares para asignárselas a los técnicos de nivel 2 y 3, que las analizarán en profundidad. Adicionalmente, el nivel 1 descarta las hipótesis falsas que reflejan un funcionamiento normal de los procesos monitorizados, actuando como filtro que evita un desbordamiento en niveles superiores.

-

Nivel 2 (Tier 2): formado por los analistas que reciben las investigaciones generadas en el nivel 1 y son susceptibles de constituir una amenaza para la empresa. Este nivel es el encargado de profundizar en los indicios asociados para localizar los verdaderos intentos de intrusión, valorar los daños causados y establecer los métodos de resolución y contención pertinentes.

-

Nivel 3 (Tier 3): formado por analistas de perfil alto en seguridad que generan nuevas hipótesis usando métodos diferentes de investigación basados en información externa, tales como boletines de seguridad emitidos por terceros, CVEs (Common Vulnerabilities & Exposures), portales y páginas web especializados en seguridad y otros. No requieren del triaje de indicios realizado en el nivel 1 para iniciar su actividad.

-

Gestor del SOC: es el encargado de coordinar los esfuerzos de los analistas, reasignar investigaciones, derivar recursos y tiempo a los clientes más prioritarios y evaluar el desempeño y los resultados de las investigaciones ya concluidas.

Procesos y tecnologías de la plataforma

| Proceso | Tecnología | Descripción |

|---|---|---|

|

Detección y búsqueda |

CTI (Cyber Threat Intelligence) |

Plataforma de código abierto que centraliza y almacena inteligencia de seguridad relativa al malware de reciente aparición. Facilita la investigación del crimen y espionaje informáticos. |

|

Océano de datos |

Fuente de datos utilizada por Cytomic Orion para ejecutar los procesos de hunting y retrospectivas. Formado por toda la telemetría recogida de los equipos de la organización, cuyo origen es la monitorización de los procesos ejecutados en los equipos de usuario y servidores de la empresa. El tiempo de retención de la telemetría en el océano de datos es de 1 año. |

|

|

Radar de Ciber-ataques en tiempo real |

Comprueba de forma automática y en tiempo real el océano de datos en busca de patrones de eventos sospechosos que pueden formar parte de un ataque informático. |

|

|

Reglas de Hunting (Hunting rules) |

Describen patrones de acciones que el Radar de ciber-ataques busca en el flujo de telemetría producido por los procesos ejecutados en los equipos del cliente. Consulta Indicios y reglas de hunting y Gestión de Hunting rules. |

|

|

IOCs |

Estándar de la industria que permite describir condiciones susceptibles de comprometer la seguridad de las organizaciones. Siendo un concepto similar al del fichero de firmas utilizado por las herramientas de protección contra el malware, su formato es abierto, con lo que se favorece su compartición e intercambio. El radar de Ciber-ataques admite IOCs para buscar patrones en tiempo real. |

|

|

Consultas mediante asistente |

Construye consultas de forma sencilla y guiada para recuperar información tabulada del océano de datos. Consulta Módulo de consultas avanzadas SQL |

|

|

Consultas avanzadas |

Construye búsquedas complejas mediante código en lenguaje SQL. Consulta Módulo de consultas avanzadas SQL. |

|

|

Consola de investigación de equipos |

Analiza de forma retrospectiva los procesos ejecutados en un equipo de usuario o servidor para profundizar en las condiciones que propiciaron la creación del indicio generado por el Radar de ciber-ataques en tiempo real. Consulta Análisis de indicios con la consola de investigación. |

|

|

Triaje de indicios |

Filtrado manual de los indicios generados por el Radar de ciber-ataques y realizado por el equipo de analistas de nivel 1. Su objetivo es separar los indicios que representan ataques reales de los falsos positivos para evitar la sobrecarga de tareas en el nivel 2 y centrar la atención de los analistas en los casos que suponen un peligro para la organización. |

|

|

Análisis |

Incluye las funcionalidades de la consola de investigación, los diagramas de grafos y los recursos implementados en el agente instalado en los equipos de la infraestructura IT de la empresa. |

|

|

Árbol de procesos |

Representa las relaciones padre - hijo de los procesos ejecutados en los equipos del parque informático. Consulta Diagramas de grafos. |

|

|

Línea temporal |

Lista todos los eventos producidos, ordenados por su marca de tiempo para facilitar la visualización de la progresión del ataque. |

|

|

Listado de eventos enriquecidos |

Listado completo de eventos producidos y enriquecidos con la inteligencia de seguridad de Cytomic. Consulta Análisis de indicios con la consola de investigación. |

|

|

Infraestructura IT |

Acceso completo al estado de los recursos y procesos de los equipos de la infraestructura IT del cliente. Consulta Investigación en la infraestructura IT con OSQuery |

|

|

Respuesta a incidentes |

Herramientas para resolver de forma remota las brechas de seguridad y recuperar información que servirá como entrada en los procesos de análisis forense sobre los equipos afectados. Consulta Herramientas de respuesta. |

|

|

Jupyter Notebooks |

Automatización de los análisis retrospectivos, generando informes y permitiendo compartir técnicas de hunting entre analistas. Consulta Investigación con notebooks. |

|

|

Respuestas rápidas |

Fragmentos de código reutilizables que funcionan de forma independiente y resuelven problemas concretos que se presentan frecuentemente en el día a día de los analistas. Consulta Herramientas de respuesta. |

|

|

Plantillas |

Notebooks predefinidos y publicados por Cytomic o por los propios clientes para ser compartidos y utilizados como base por los analistas en la automatización de las tareas de hunting. Consulta Gestión de plantillas. |

|

Inteligencia y fuentes de datos

| Fuente de datos | Descripción |

|---|---|

|

Librería de consultas |

Acelera y facilita las labores de hunting de los analistas. Construida y mantenida por el equipo de threat hunters de Cytomic y por los analistas de los SOCs que utilizan Cytomic Orion. Consulta Investigar el flujo de eventos. |

|

Librería de Threat hunting |

Accede al océano de datos desde los notebooks y acelera el desarrollo de procedimientos de análisis. Consulta el enlace https://info.cytomicmodel.com/resources/help/ORION/es/threathuntingAPI/index.htm para obtener información específica de esta librería. |

|

API IOCs |

Habilita el uso de fuentes de inteligencia de seguridad externas para importar nuevos identificadores de compromiso, ampliando las capacidades de análisis de las Hunting rules. Consulta API de IOCs |

|

API Indicios |

Integra Cytomic Orion con plataformas de ticketing para automatizar y mejorar el seguimiento de los incidentes detectados. Consulta API de indicios |

|

API de conocimiento |

Comparte con aplicaciones de terceros información extendida sobre los ficheros vistos en el parque informático del cliente y de los equipos que los almacenan. Consulta API de conocimiento |

|

API de respuesta a incidentes |

Permite a aplicaciones de terceros o desarrolladas por el propio SOC aislar, retirar el aislamiento y reiniciar los equipos del parque informático del cliente que estén bajo la amenaza de un ciberataque. Consulta API de respuesta |

|

API de acceso a OSQuery |

Obtiene información muy detallada sobre el estado de los recursos y procesos que se ejecutan en el equipo del usuario. Consulta API de acceso a OSQuery |

|

Plantillas de Notebooks |

El equipo de threat hunters de Cytomic desarrolla y mantiene una librería de plantillas de notebooks que automatizan los análisis retrospectivos más complejos, y son utilizados como base por los analistas del SOC para sus propios desarrollos. |

|

Respuestas rápidas |

El equipo de threat hunters de Cytomic construye y mantiene una librería de fragmentos de código reutilizables, centrados en resolver problemas muy concretos. Estos fragmentos pueden servir como base para el desarrollo de Notebooks más complejos por parte de los analistas del SOC. |

El océano de datos y la monitorización de procesos

Cytomic Orion se apoya en las sondas instaladas en los equipos de usuario y servidores para monitorizar de forma continua la ejecución de todos los procesos cargados en la memoria RAM de los equipos, tanto si han sido clasificados previamente como goodware como si se trata de procesos del sistema, procesos sin clasificar (desconocidos), malware o PUPs. Cualquier proceso clasificado como goodware que haya sido comprometido (por ejemplo mediante exploits que aprovechen alguna vulnerabilidad descubierta en el proceso) será igualmente monitorizado y su telemetría enviada al océano de datos. De esta forma, el analista podrá investigar y comprobar cual fue la secuencia que llevó a la explotación de esa vulnerabilidad y los efectos que produce en el proceso comprometido, para poder organizar las labores de resolución que considere oportunas.

De la misma forma, los programas clasificados como sospechosos por los motores heurísticos de la solución de seguridad local serán también monitorizados y enviada su telemetría para que el analista pueda determinar si su comportamiento es legítimo, o por el contrario muestran una cadena de ejecución de acciones que puede ser interpretada como peligrosa y dañina para los intereses de la organización.